| Слушать на Google Podcasts | Слушать на Mave | Слушать на Яндекс Музыке |

Данила Луцив, Security Vision

Мы продолжаем обзор возможностей новой версии платформы Security Vision, начатый ранее https://www.securityvision.ru/blog/obzor-novykh-vozmozhnostey-platformy-upravleniya-protsessami-info.... На этот раз мы хотели бы глубже осветить основные отличия нашего продукта от тех, что представлены на рынке, и те механизмы, которые лежат в основе платформы и позволяют оптимизировать практически любой процесс информационной безопасности и смежных областей.

Объектно ориентированный подход

Большинство IRP\SOAR систем сегодня сфокусированы вокруг одного единственного объекта: «инцидент». Для контроля активов лучшие практики советуют использовать CMDB, а для контроля уязвимостей - Vulnerability Management System. За учетные записи будет отвечать IDM, а за риски - GRC. Даже если все эти системы есть в компании и каждая из них справляется со своими задачами, для получения комплексной картины необходимо будет проделать немалую работу: выгрузить все интересующие результаты, привести их к единой модели данных и, на основе этих данных, сформировать нужную аналитику. В результате у вас никогда не бывает действительно актуальной картины происходящего - ситуация может поменяться кардинально сразу после того, как вы загрузили данные в Excel. Стоит ли говорить, что на все эти операции тратится огромное количество времени сотрудников ИТ и ИБ.

Когда счет идет на минуты, а иногда на секунды, у специалистов, отвечающих за реагирование на инциденты, просто нет времени для сводной аналитики из десятков различных источников, часть из которых доступна только по звонку «обладателю сакрального знания». Владелец системы ушел на обед - и вот уже Initial Access превращается в Lateral Movement.

А ведь список типов объектов контроля в ИБ совсем не ограничивается вышеперечисленным. Сертификаты, программное обеспечение и лицензии, внешние поставщики услуг, компании по осведомленности пользователей, учет оборудования и его устаревание, изменения, проекты, Shadow IT и многое другое. Все это требует учета и особого жизненного цикла, для успешного функционирования которого требуется слаженное взаимодействие сотрудников и систем. Именно по этой причине никаких ограничений на типы объектов контроля в нашем продукте нет, а создавать их стало просто и удобно.

Платформа Security Vision может поставляться с предустановленными модулями управления инцидентами, активами, уязвимостями, рисками, специализированными оценками соответствия, какими как КИИ, PCI DSS, SWIFT и т.д. Эти модули содержат в себе все необходимые объекты, справочники, рабочие процессы дашборды и отчеты.

Но даже самые лучшие аналитики не смогут продумать каждый нюанс инфраструктуры заказчика, учесть особенности внутренних процессов компании, требований регуляторов и бизнеса. По этой причине основный акцент нашего продукта сосредоточен на гибкости любого из элементов системы. И это гибкость доступна для рядового пользователя, без привлечения вендора или интеграторов. Без внешних скриптов, прямо в интерфейсе платформы в режиме NoCode или LowCode (в случае интеграций).

Как же эта гибкость выглядит в реальности? Рассмотрим несколько сценариев кастомизации.

Инциденты

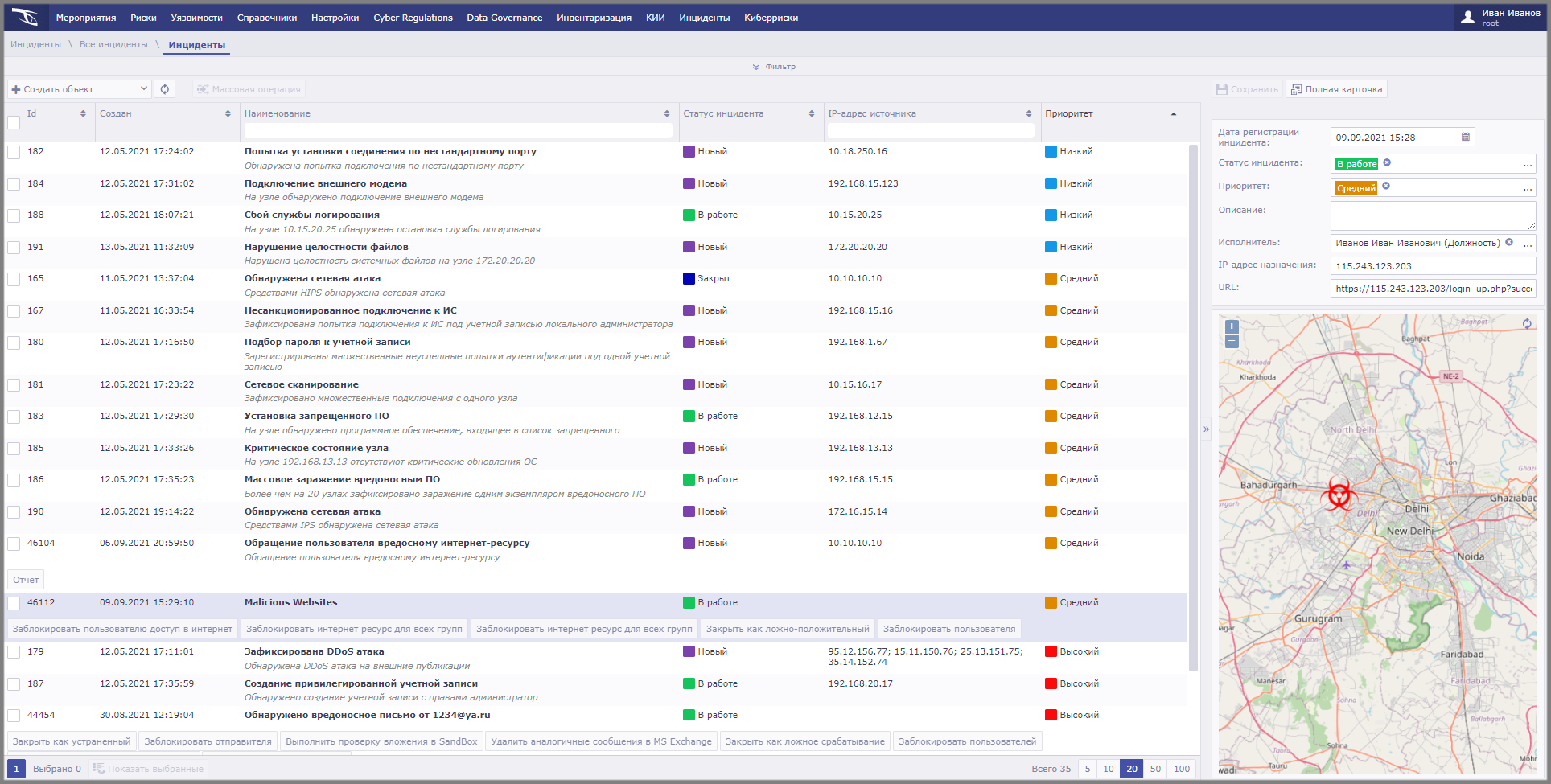

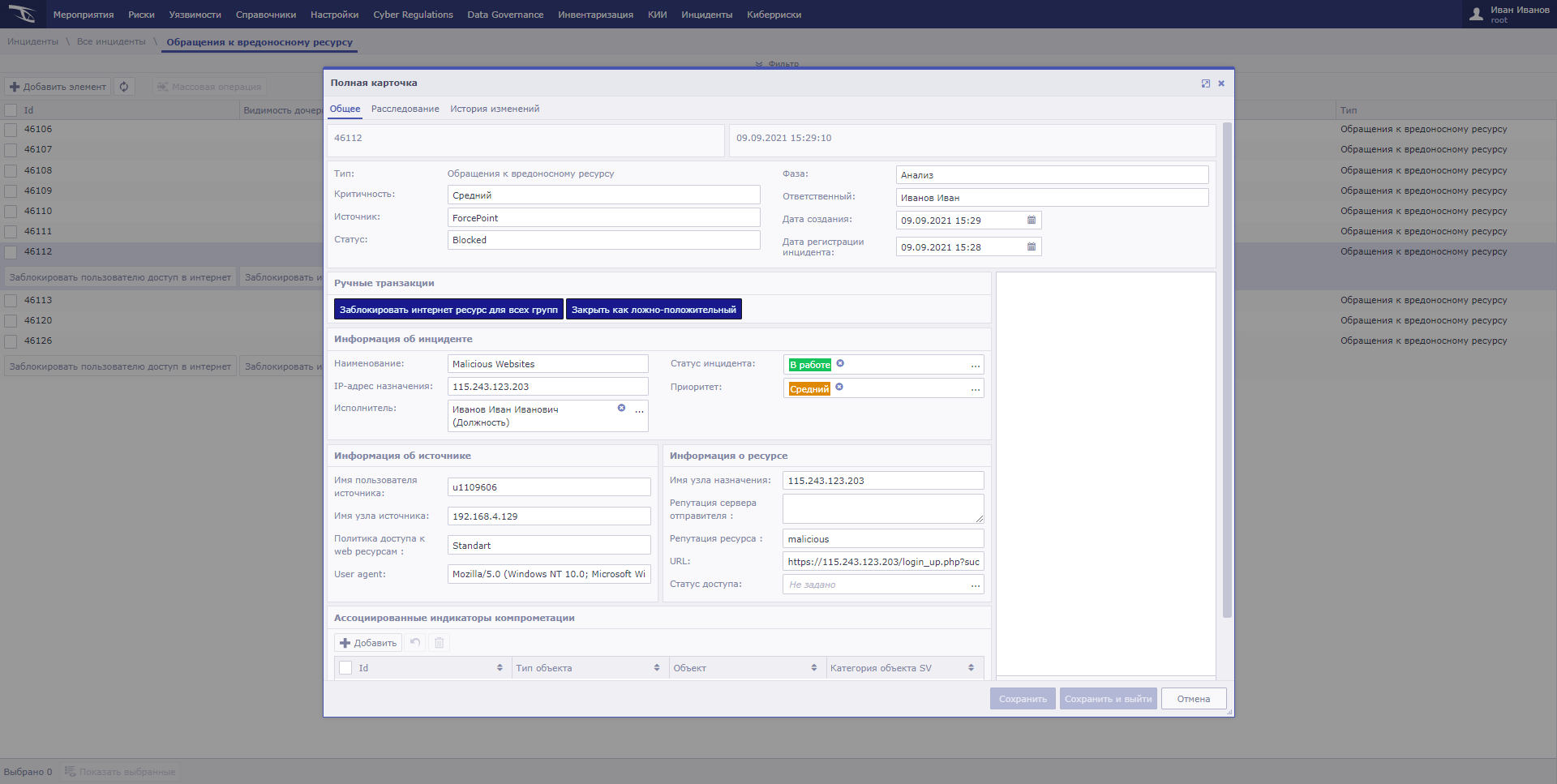

Безусловно, главным драйвером в автоматизации ИБ становится неизменно растущее количество инцидентов. Процесс их обработки для аналитика должен быть максимально простым и понятным. У него нет времени вчитываться в вереницу свойств инцидента в надежде найти значимую информацию. В зависимости от типа инцидента фокус внимания должен быть нацелен на совершенно разные вводные. По этой причине различные типы инцидентов в платформе имеют в Security Vision абсолютно различные представления.

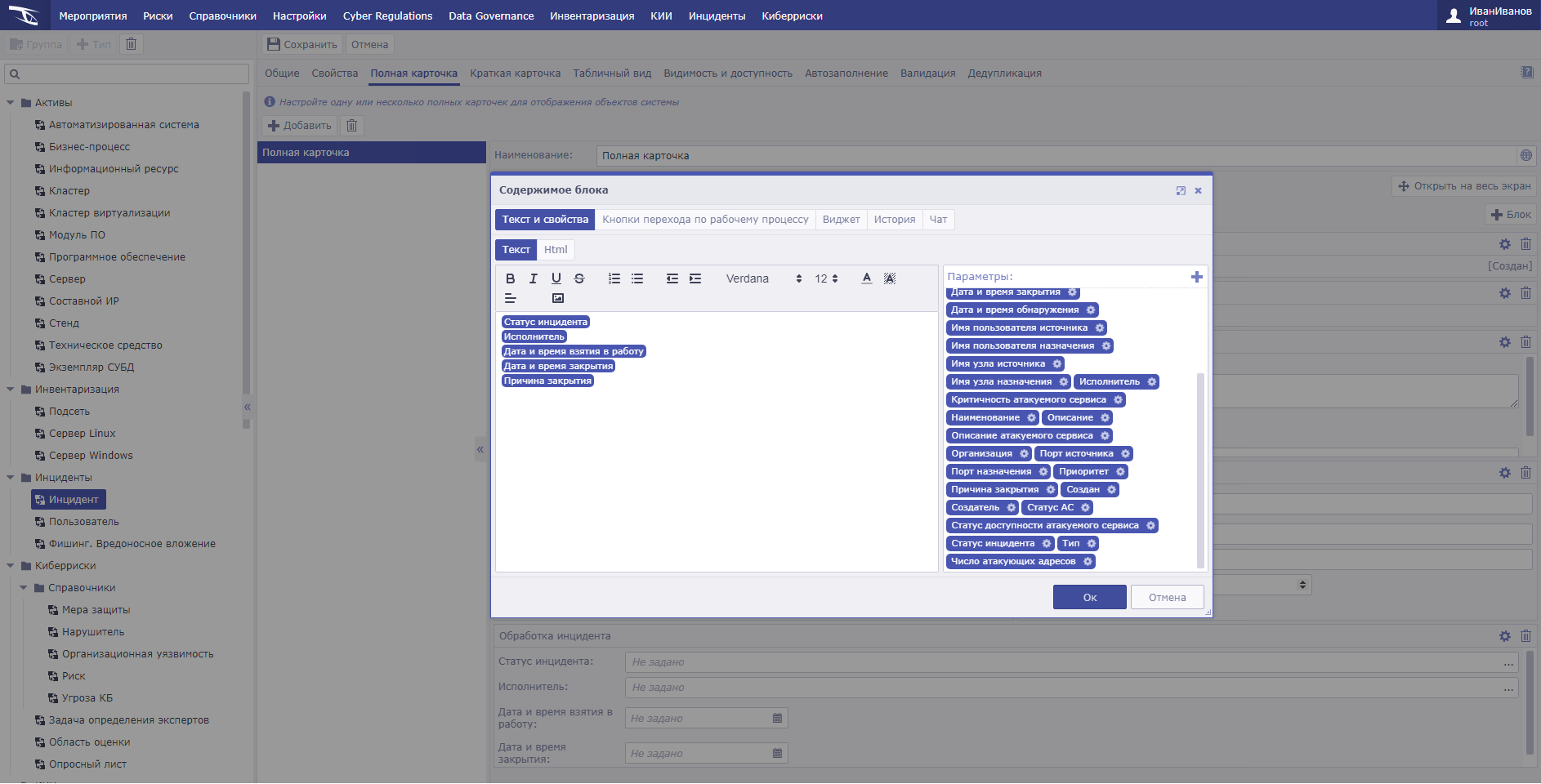

Существующий процесс обработки инцидента можно модифицировать в рамках существующей у вас политики или процедуры обработки. Например, добавим в карточку инцидента атрибут «Причина закрытия», который будет обязателен для заполнения только при статусе «Ожидание подтверждения закрытия», а возможность его редактирования будет доступна только пользователю с ролью «Менеджер инцидентов ИБ».

Расчёт критичности инцидента может принимать во внимание любые параметры как самого события, так и вовлеченных в него объектов.

В нашем случае для расчета критичности инцидента используется исходная критичность инцидента и критичность актива. Для каждого из типов инцидентов и инструментов обогащения информации можно присвоить собственные параметры критичности и веса значимости. Можно использовать качественные метрики или привязать расчёт к выстроенной в компании количественной оценке рисков.

Поле, отражающее количественную оценку потенциального ущерба, можно скрыть для сотрудников первых линий поддержки, сделав доступным только менеджерам.

Свойства объектов доступны для компоновки в карточке относительно друг друга, а также объединению в смысловые блоки и вкладки. Форма вывода данных позволяет заменить значения на цветовые индикаторы или пиктограммы для большей наглядности.

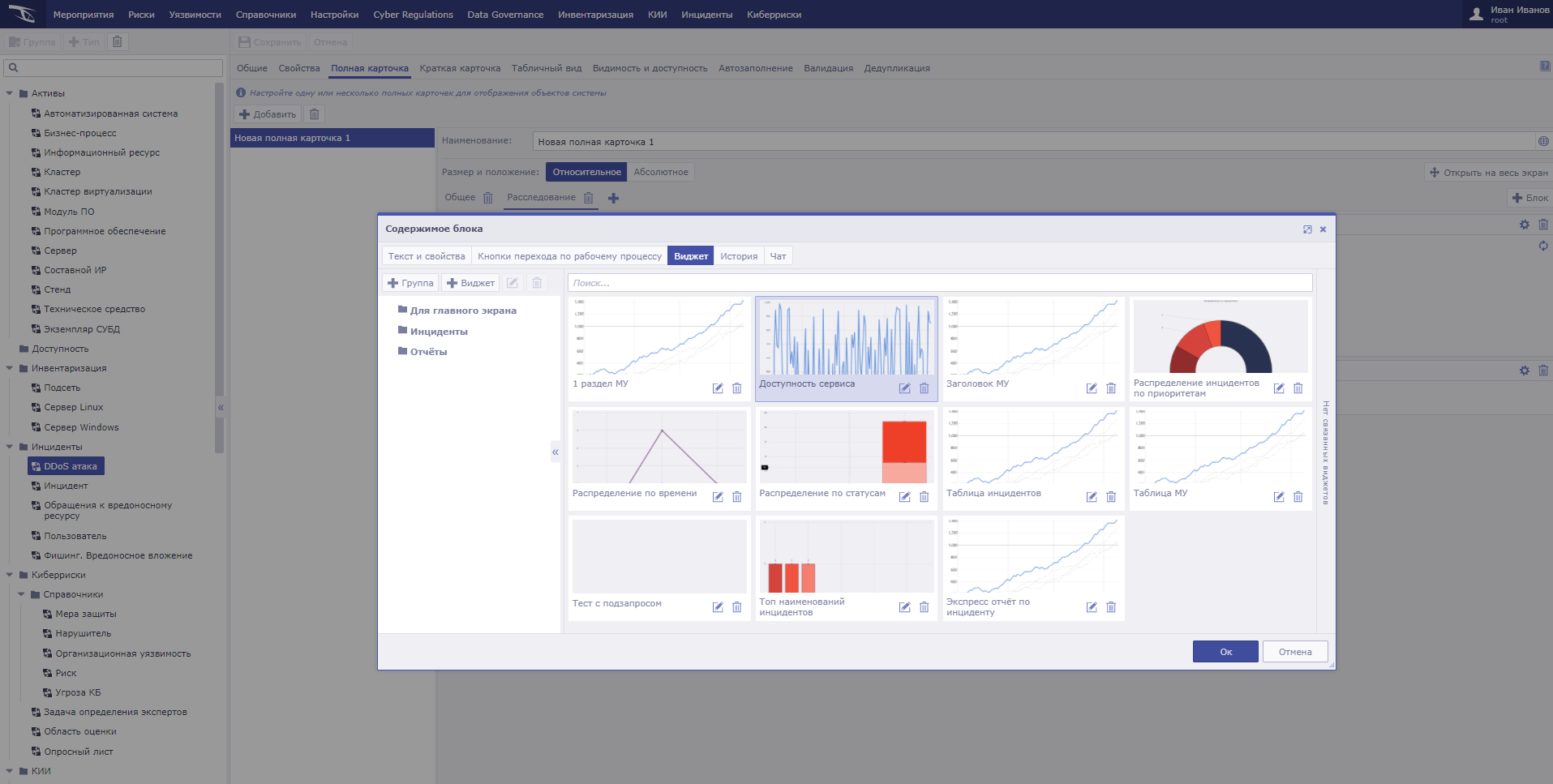

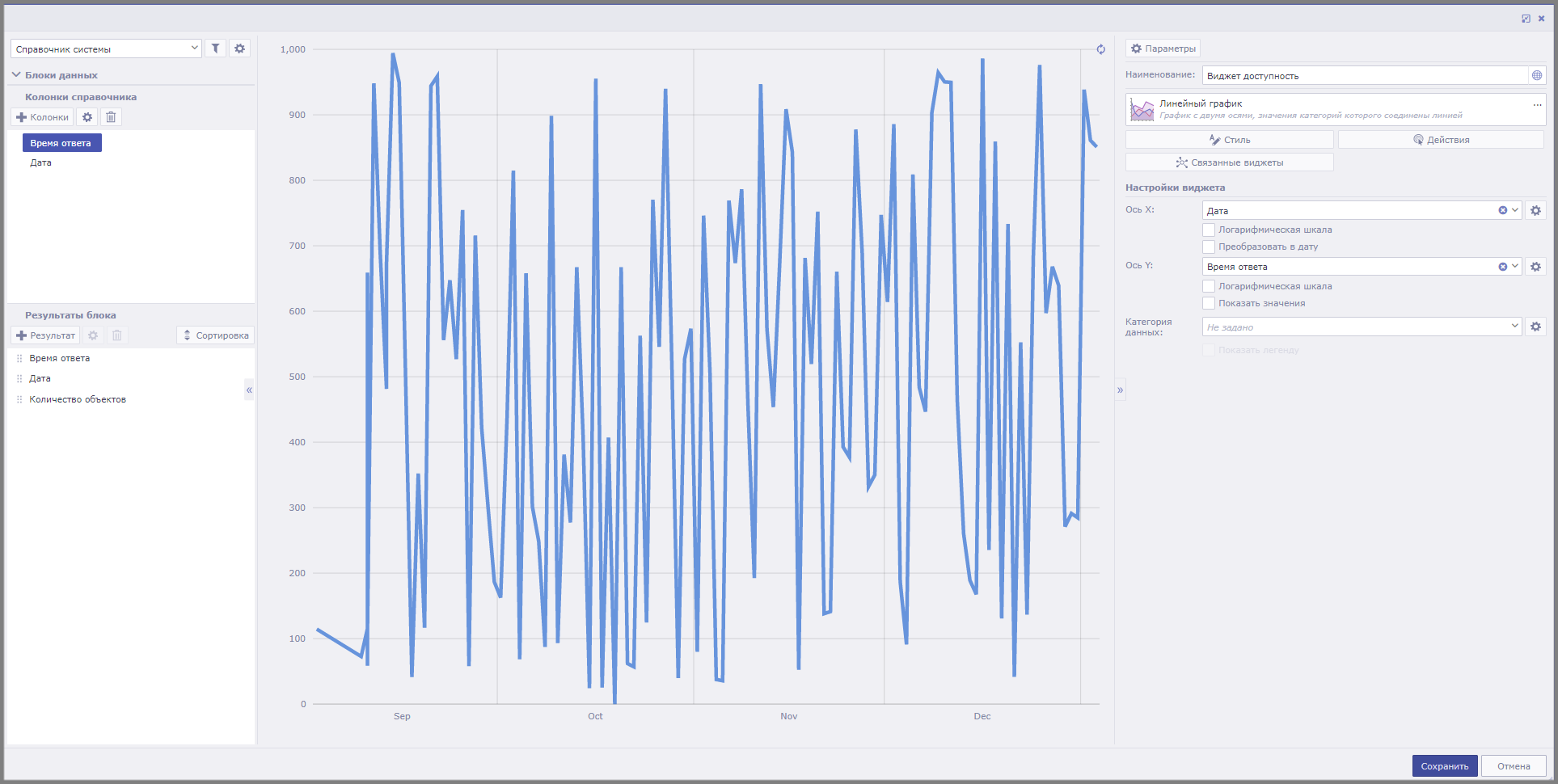

Одна из самых интересных функций интерфейса платформы - возможность добавления графических виджетов непосредственно в карточки объектов. Построить диаграмму с количеством инцидентов по устройству или пользователю, вовлеченному в инцидент с разбивкой по критичности? Увидеть график времени подключения к VPN пользователя за последний месяц? Никаких проблем, добавить такую аналитику в определенный тип инцидента еще никогда не было так просто.

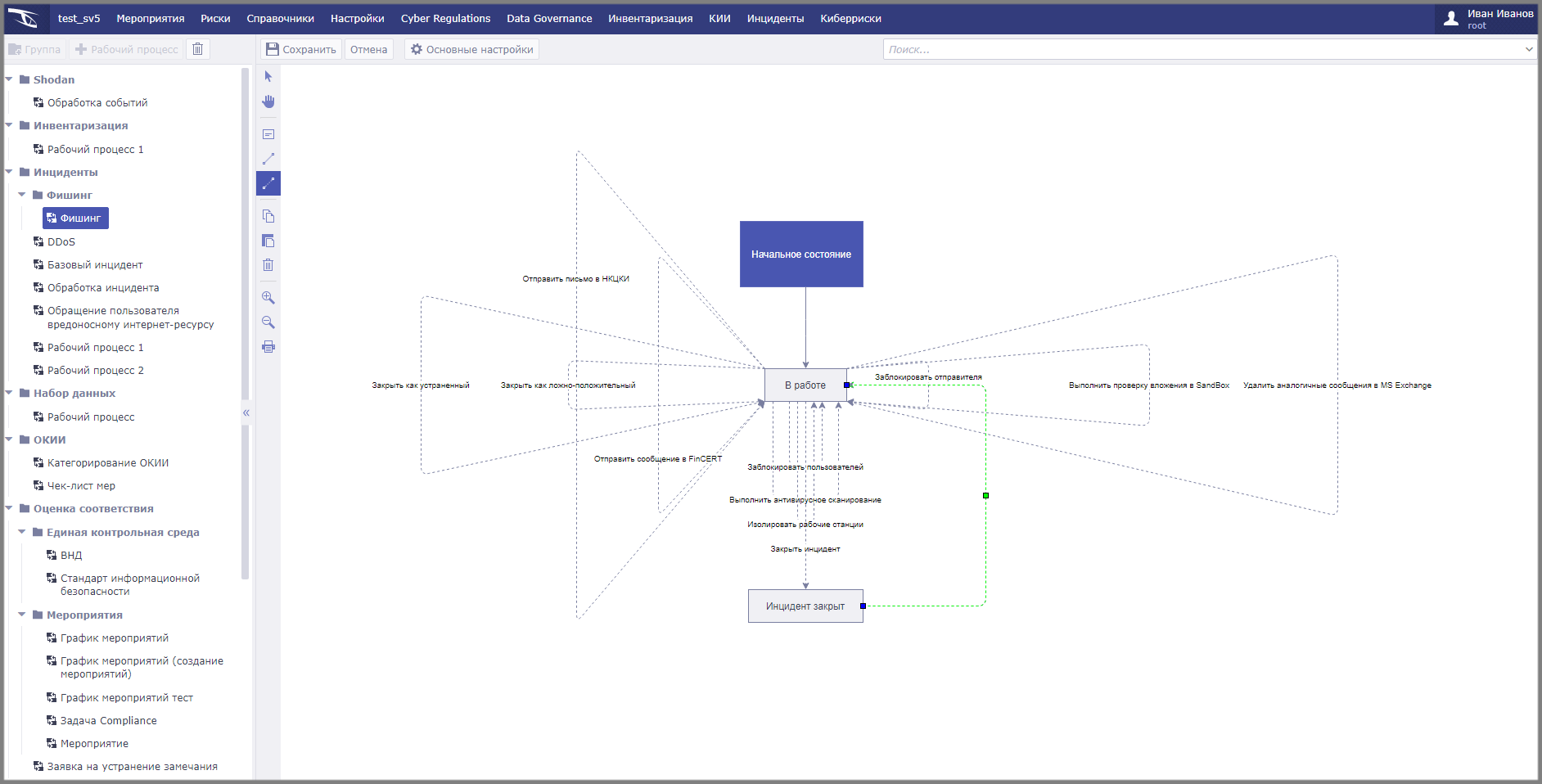

Большинство систем обработки инцидентов оперируют рабочими процессами древовидной структуры. Это означает, что наш объект может перемещаться только вперед и никогда назад. Однако выявить все вовлеченные учетные записи, хосты, IoCы часто не удается за один проход. Все этапы сдерживания уже были проведены и кажется, что инцидент можно закрывать, но отчет Sandbox выявляет новые объекты, и картина расследования полностью меняется. В такой ситуации вполне логично вернуть инцидент в работу.

В Securty Viison отчеты по обработке инцидента доступны для формирования непосредственно из карточки. Доступно использование готовых шаблонов отчетов, таких как формат НКЦКИ, или настройка собственных, в рамках существующей в компании методологии.

Интеграции

Однако все выше сказанное касалось в основном интерфейса. Настоящую же силу процесс обработки инцидентов приобретает благодаря конструктору интеграций.

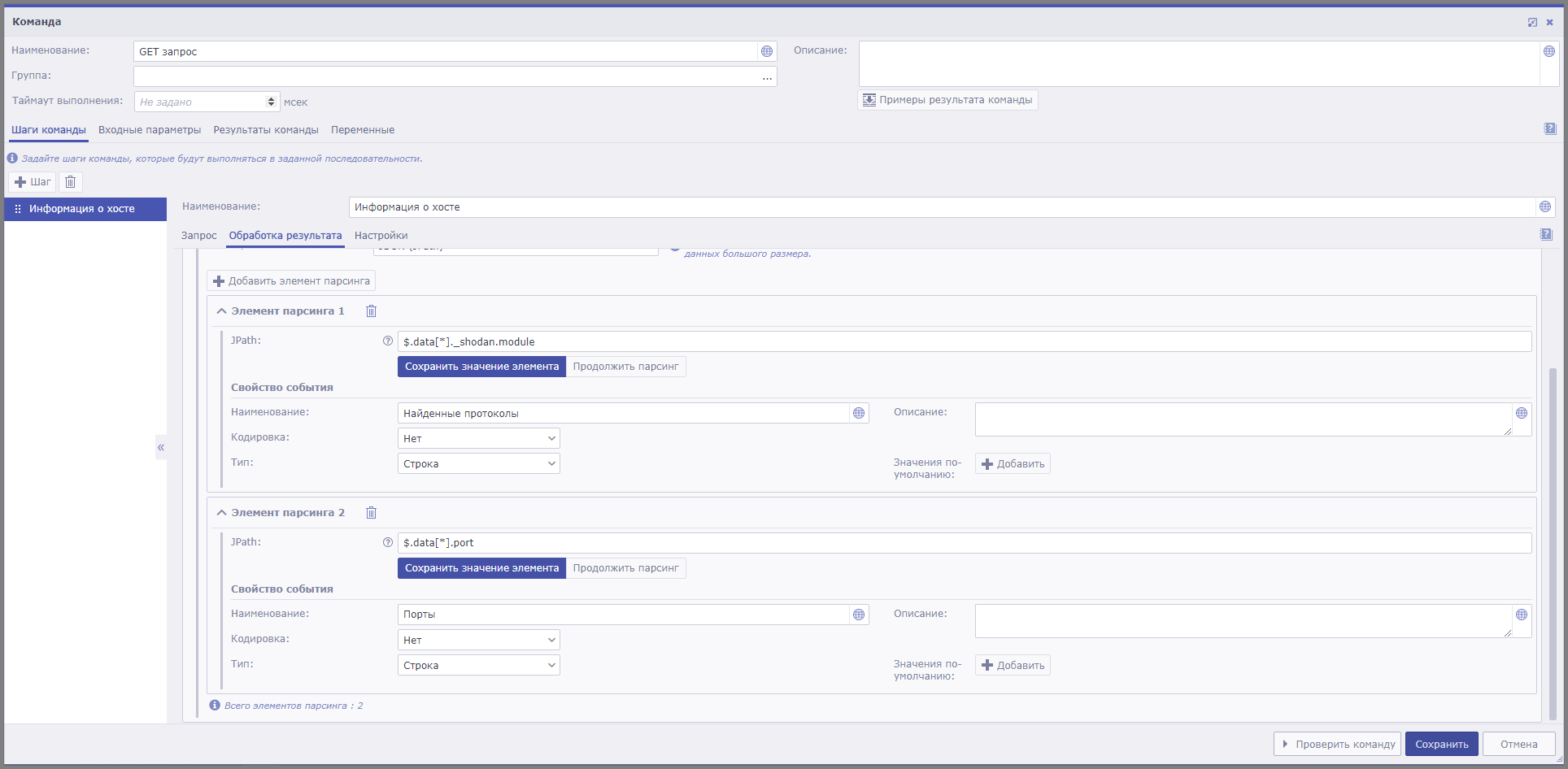

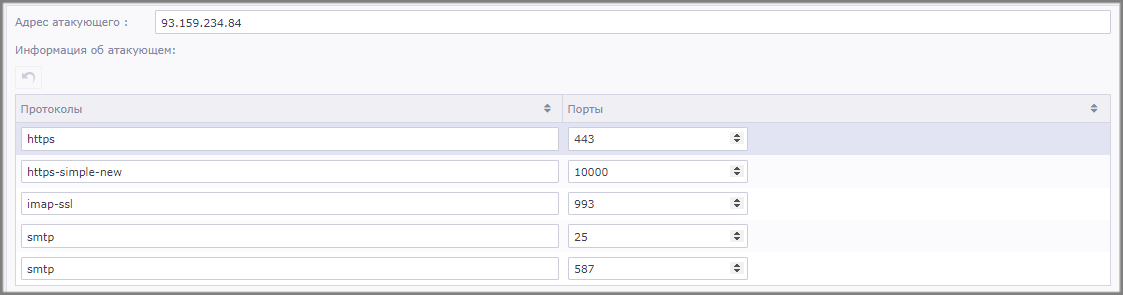

Сегодня для специалиста SOC доступно огромное количество как платных, так и бесплатных сервисов обогащения имеющейся информации. VirusTotal, Threat Crowd, Hybrid Analytics - все эти интеграции по умолчанию доступны в большинстве IRP\SOAR платформ. Но давайте рассмотрим ситуацию, когда мы хотим добавить новую платформу обогащения или просто обработать новое свойство, которое возвращает API интересующего нас сервиса. Для этого не нужно ждать ответа вендора или писать Python скрипты. В Security Vision мы буквально в пару итераций настраиваем подключение и получаем искомое значение.

Остается лишь добавить получение данных в рабочий процесс обработки инцидента, выбрав, будет ли это действие полностью автоматическим или потребует ручной активации функции аналитиком.

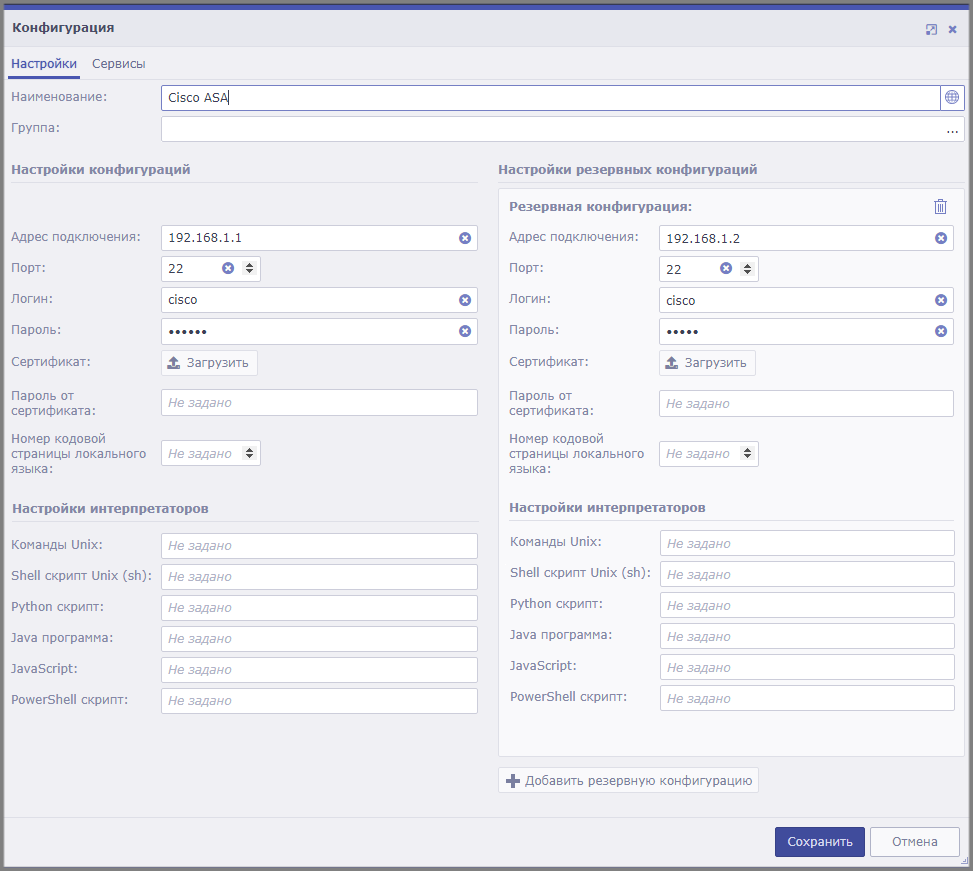

Но интеграции - это не только про дружелюбные внешние API. Многие инфраструктурные компоненты пока что тяжело поддаются встраиванию в автоматизированные процедуры. Например, кластер Cisco в режиме Active-Passive будет требовать обращения именно на активный IP адрес. Как же система узнает о нужных параметрах подключения? Функционал резервных конфигураций коннекторов позволяет создать дополнительные конфигурации, которые будут применены в случае недоступности основной системы.

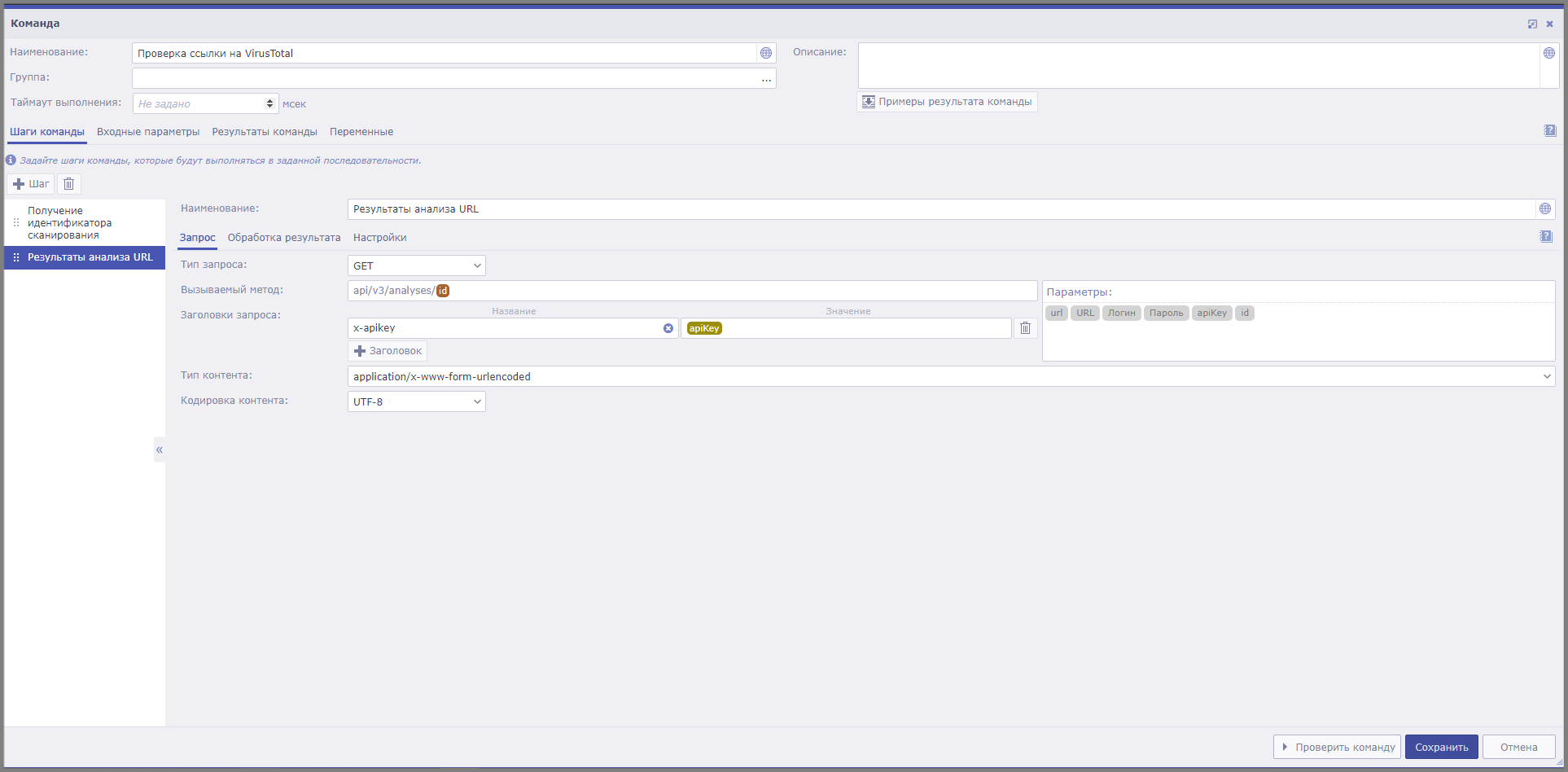

Для получения нужных данных не всегда достаточно лишь одного шага. Достаточно часто, например в Sandbox системах, встречается такой сценарий: 1. отправить исследуемый файл 2. получить id запроса 3. с некоторой периодичностью обращаться за статусом анализа 4. и, наконец, получить результаты анализа. Но есть и более сложные взаимодействия, при которых данные для авторизации в системе нужно получить в Privileged Access Management и только после этого проводить интересующие операции. С подобными трудностями позволяет справиться механизм шагов коннекторов. Данные одного шага могут быть использованы как входные параметры для следующих. В Security Vision «слету» доступны функции преобразования данных: текстовые, числовые, операции с массивами и структурами.

Если в компании уже есть готовые инструменты реагирования в виде скриптов на PowerShell, Bash, Python или других скриптовых языках программирования, то внедрить их в платформу не составит никаких проблем. На вход скрипта поступают статические значения или переменные из объектов системы. Встроенные regex, jpath, xpath и ряд других обработчиков помогут справится с любым форматом возвращаемых данных.

Многие компании сталкиваются с проблемой обработки объёмных отчетов, например от сканеров уязвимостей. Размер файла с результатом сканирования инфраструктуры может занимать несколько гигабайт, но большинство систем способны обработать файлы размером не больше 100 мб. Коннекторы Security Vision способны справиться даже с такой не решаемой для многих задачей.

Сложные структуры отчетов - еще одна нетривиальная задача. Например, политика сканирования и используемые учетные данные лежат в одном NameSpace, используемые плагины - в другом, а результаты сканирования - в третьем. Как превратить отчет в единую таблицу, а не в 3 разных? В Security Vision сделать это очень легко.

Все описанные выше интеграции могут выполняться как в рамках рабочего процесса, так и на регулярной основе в планировщике задач. Результаты могут сохраняться в свойствах объектов, справочники либо платформа могут создать на их основе новые объекты: индикаторы компрометации, уязвимости, активы или сохранить собственные типы, созданные пользователем.

Активы

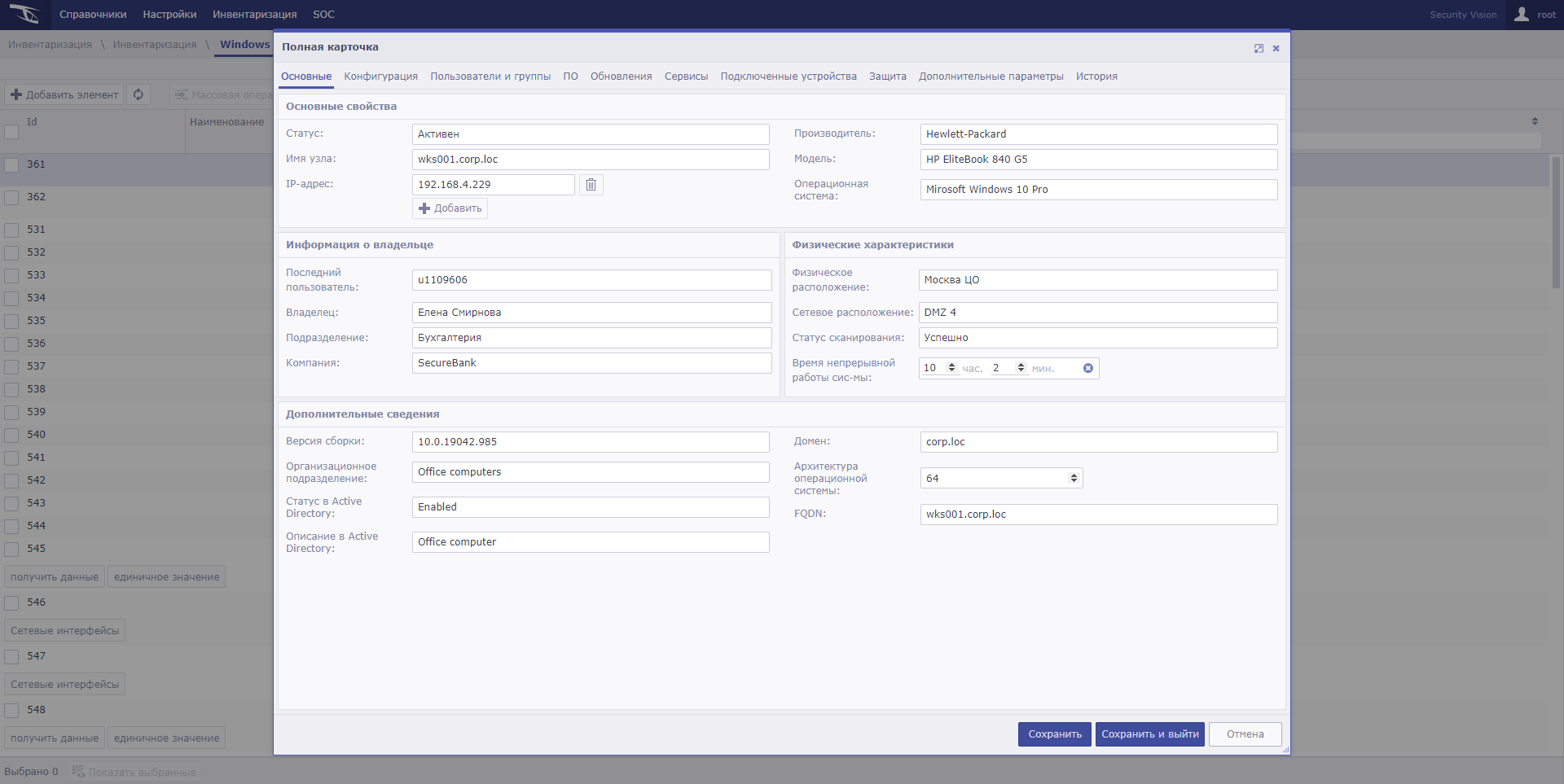

Рассмотрев функционал создания объектов, давайте теперь подробнее разберем ту его часть, которая отвечает за инвентаризацию и работу с активами. В Security Vision источниками данных о создаваемых активах могут стать любые доступные для интеграции хранилища информации: Active Directory, CMDB, инструменты управления виртуализацией или модели активов SIEM системы. Чаще всего же для идентификации систем используется встроенный механизм безагенсткого сканирования.

При отсутствии учетной записи или неудачной аутентификации хост может быть идентифицирован по косвенным признакам: ответам сервисов, информации в Active Directory или используя пользовательские правила (например, на основании особенностей наименования хостов).

Если авторизация прошла успешно, скрипты инвентаризации выполняют сбор данных о конфигурации, состоянии защищенности, программном обеспечении, обновлениях и других системных компонентах. Все скрипты инвентаризации написаны на bash и PowerShell, что позволяет любому техническому специалисту ознакомиться с их содержанием, модифицировать их под свои нужды или выполнить поиск проблем в случае каких-либо ошибок и некорректности поступающих данных.

Мы предусмотрели в Security Vision возможности получения информации о пользователя и группах, виртуализации, автозагрузке и многом другом. Однако если этой информации недостаточно, система позволяет добавить получение любых свойств системы, доступных для машинного сбора. Подобные пользовательские операции могут быть реализованы как добавлением нужных вызовов в процесс регулярной инвентаризации, так и созданием ручной операции, доступной из карточки актива.

Наши заказчики часто сталкиваются с тем, что инвентаризационных данных даже в разрозненных системах недостаточно. Какова критичность данной системы? Продуктивная это среда или тестовая? Кто владелец бизнеса, а кто технический администратор? Сбор подобного рода информации от пользователей можно выстроить непосредственно в Security Vision. Рабочий процесс самостоятельно отправит письмо ответственному за инвентаризацию сотруднику и владельцу системы с напоминанием о том, что необходимо заполнить нужные параметры. Интерфейс системы для таких ролей пользователей можно сформировать таким образом, что для просмотра и заполнения будут доступны только необходимые меню и объекты.

Любая информация, содержащаяся в Security Vision, может быть представлена в виде отчетов и дашбордов. Конструктор дашбордов позволяет настраивать drill-down действия, например, отображать детальное описание выбранной категории или перейти в другой связанный дашборд. Использование данного конструктора не требует технических знаний: формирование аналитики сходно со сводными таблицами и графиками в Excel. Однако для более продвинутой статистики мы оставили возможность написания собственных SQL запросов прямо в интерфейсе конструктора.

Это лишь небольшой список инструментов, дающих платформе Security Vision возможность оптимизации и автоматизации практически любых процессов ИБ. Гибкость каждого из элементов позволяет реализовать сценарии для конкретных задач вашей компании, не упираясь в пределы продукта и контрактную индивидуальную доработку.

Security Vision объединяет усилия людей и систем в рамках единого решения. Такой подход позволяет достичь небывалого уровня автоматизации даже в тех процессах, которые ранее требовали значительных людских ресурсов. Следите за обновлениями на нашем сайте: в следующих статьях мы подробнее расскажем о модуле SGRC и его функциях работы с аудитами, рисками и оценкой соответствия, расскажем, как можно выстроить процесс управления уязвимостями и обновлениями в платформе Security Vision, а также объясним, чем данные, загруженные в платформе в рамках фреймворка MITRE ATT&CK и смежных проектов, могут помочь росту уровня зрелости вашего SOC-подразделения.