| Слушать на Google Podcasts | Слушать на Mave | Слушать на Яндекс Музыке |

Данила Луцив, Security Vision

Изменения коснулись множества аспектов, от дизайна и архитектуры до наполнения модулей и принципов работы с данными. Однако общий подход остался неизменным: Security Vision - это платформа автоматизации и оркестрации процессов информационной безопасности, гибкость которой позволяет оптимизировать практически любое направление деятельности ИБ. Вне зависимости от выбранных функциональных модулей (IRP/SOAR/SGRC) продукт меняет парадигму зонтичных решений, открывая огромное пространство возможностей.

Дизайн и взаимодействие с пользователем

Первое, что бросается в глаза - это, конечно, обновленный дизайн платформы. Пользовательский интерфейс стал еще более дружелюбным, появилась возможность выбора темной или светлой темы, а также поддержка нескольких языков. Для проработки пользовательских сценариев и других аспектов взаимодействия с платформой подключалась UX лаборатория. Появились функции быстрой фильтрации и сквозного поиска по всем объектам. Элементы управления теперь полностью функциональны на мобильных устройствах и планшетах. Но визуальной частью нововведения отнюдь не ограничиваются.

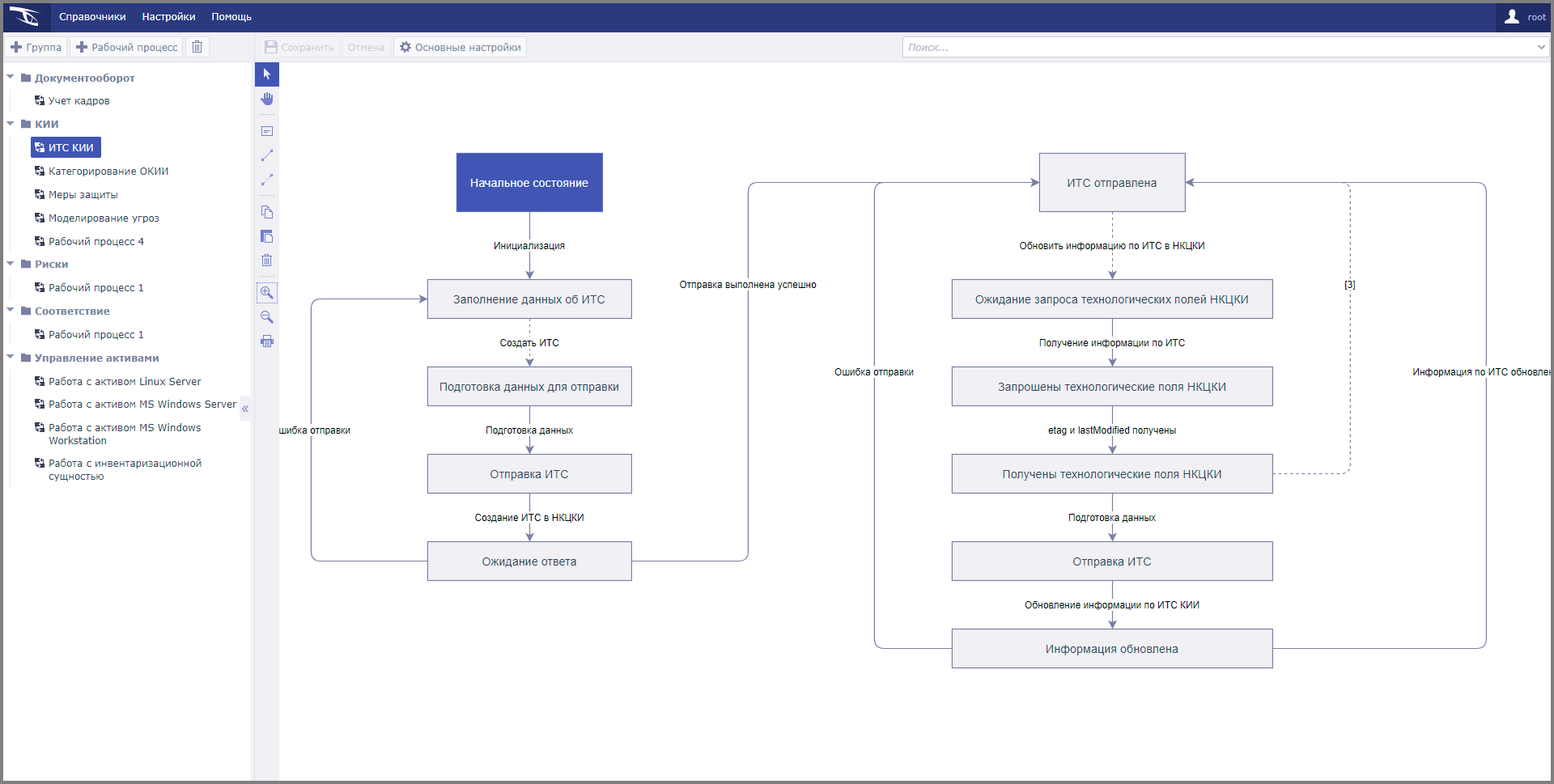

Рабочие процессы

С точки зрения внутренней логики платформы, основным изменения подвергся механизм рабочих процессов. В отличие от предыдущей версии, теперь объекты в системе не ограничены только одним рабочим процессом, а это снимает все ограничения на потенциал учета и автоматизации. Один и тот же объект, например, Техническое средство, теперь может иметь не зависящие друг от друга циклы анализа и обработки в модулях Инвентаризации, Оценки рисков и Расследования инцидента.

Рабочие процессы теперь могут как запускаться при наступлении триггера в виде события или быть порождены другим рабочим процессом, так и стартовать по команде планировщика задач на регулярной основе. Security Vision сохранила свой уникальный среди SOAR\SGRC функционал разнонаправленных нелинейных рабочих процессов, позволяющий вернуть объект снова на любую из предыдущих стадий, если этого требует логика обработки.

Совместная работа и тестирование рабочих процессов стали значительно удобнее благодаря появлению версионности.

Внутри рабочих процессов как и прежде доступен широкий спектр функций по преобразованию, нормализации и дедупликации данных, а также возможности расчета формул, работы с массивами данных и справочниками.

Пользовательские модули и витрины

Как и раньше, Security Vision не создаёт границ между продуктами. Данные, полученные при инвентаризации активов и обработке инцидентов, бесшовно доступны при работе с рисками или аудитами. Однако теперь нет никакой необходимости выводить все доступные элементы любому из исполнителей. SOC аналитик, ИТ аудитор или Оператор учета операционных рисков - для каждого из них система представляет собственную пользовательскую витрину с необходимым набором меню, объектов, сохраненных фильтров и рабочих процессов. Реализация подобного функционала доступна как для разделения различных пользовательских функций в системе, так и при реализации ролевой модели внутри организации или в режиме Multitenancy.

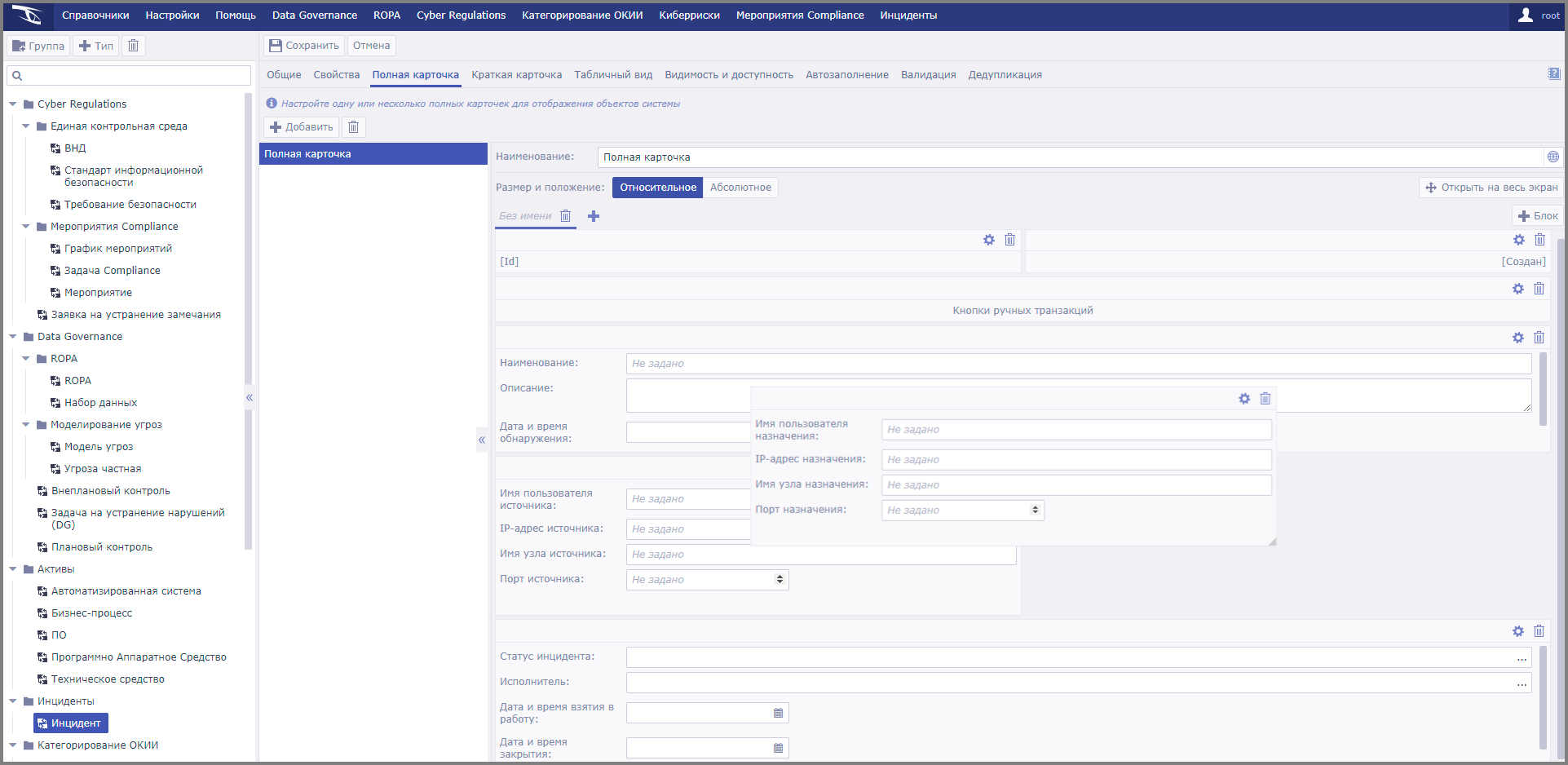

Конструктор карточек объектов

Для нас всегда было важно, чтобы пользователь мог самостоятельно, без привлечения вендора или интеграторов создавать собственные графические представления инцидентов, активов, рисков и т.д. Причем нужно было не просто вывести всю имеющую информацию, но и выделить и скомпоновать данные так, чтобы с ними было удобно работать. Долгое время этого можно было добиться, только редактируя карточки с помочью HTML шаблонов. Однако теперь все возможности редактора карточек, такие как создание вкладок, графическое выделение, различные формы ввода и представления информации доступны в No-Code конструкторе.

Уже на этапе создания объектов системы пользователь может задать шаблоны автозаполнения информации, создать правила для вводимых данных на основании справочников или регулярных выражений, а также указать поля для дедупликации.

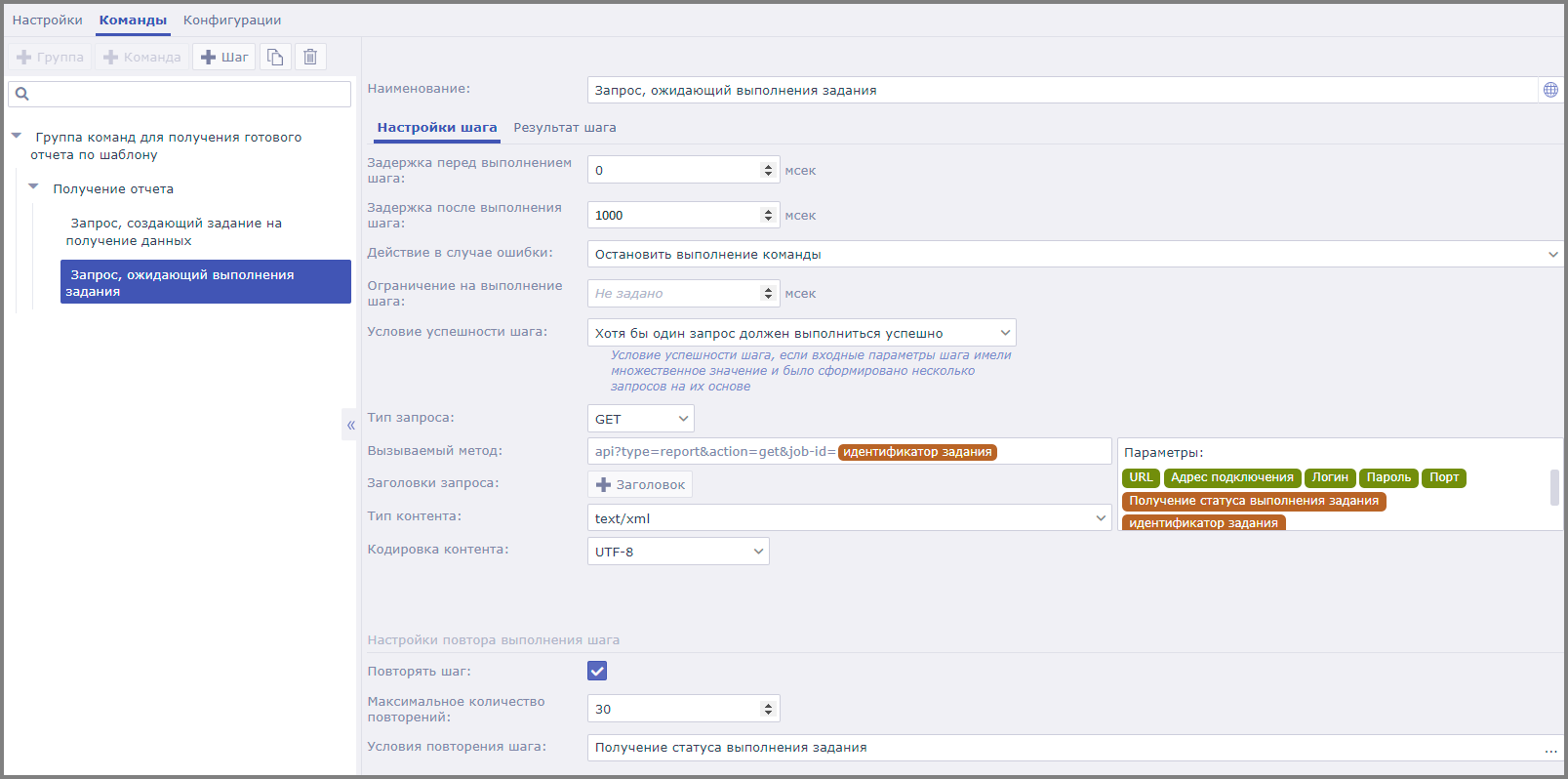

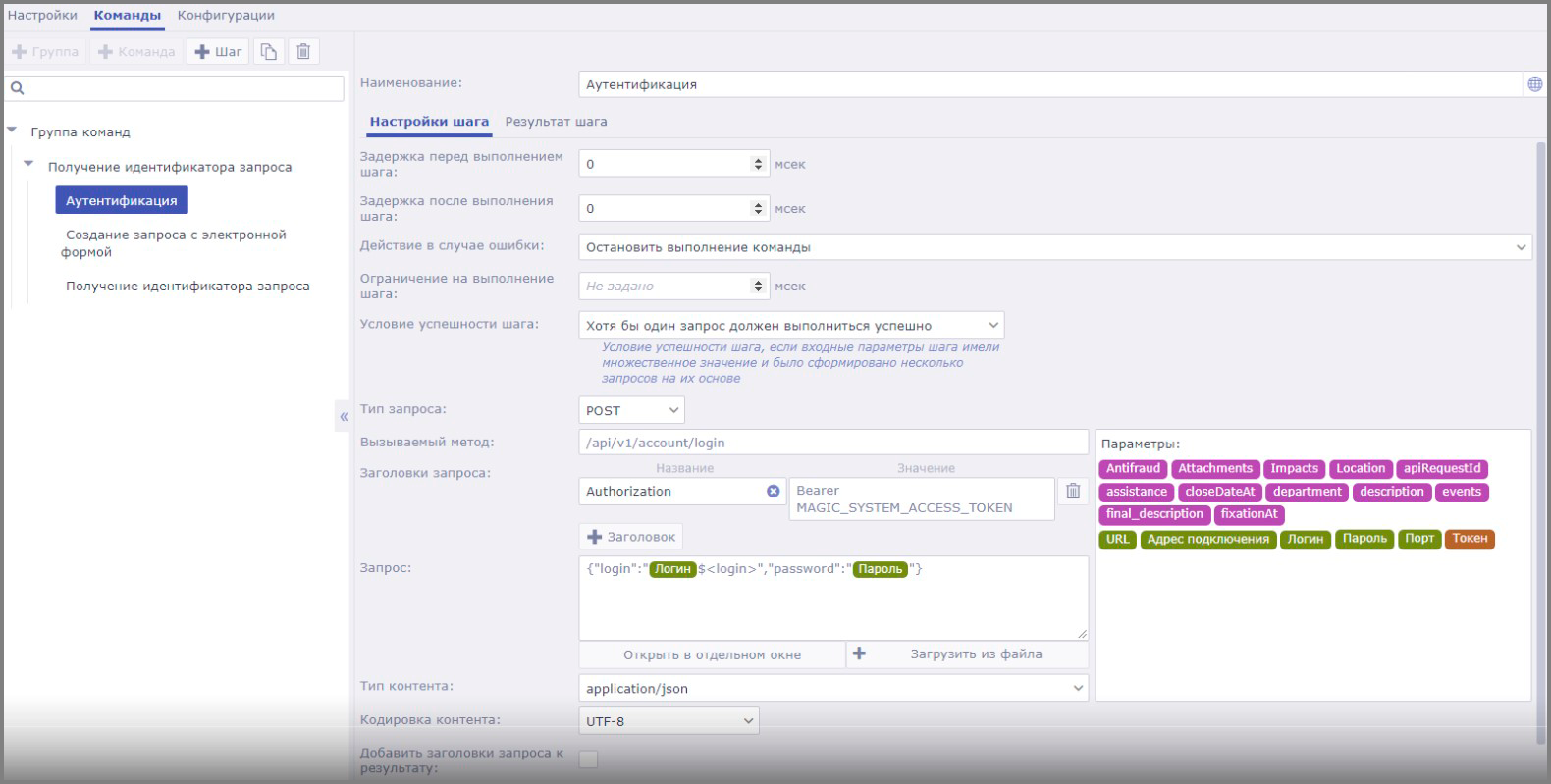

Интеграции

Основой любого инструмента оркестрации и автоматизации безусловно является механизм интеграций. Способность получить информацию и выполнять активные действия на любом типе систем, вне зависимости от сложности и многоэтапности, качественно отличает Security Vision от многих конкурентов.

Наш продукт и в предыдущих версиях позволял в режиме Low-Codе в считанные минуты добавлять новые источники событий. Однако все более сложные процессы аутентификации, включая использование Privilege Access Management, а также разнородность систем даже внутри одной инфраструктуры требует все более интеллектуальных инструментов. Именно такие требования и легли в основу появления Переменных и Множественных шагов в сервисе Коннекторов. Теперь полученные на одном сервисе параметры авторизации могут быть использования для получения данных и выполнения команд на другом. Аналогичный многоитерационный процесс взаимодействия необходим, когда система для получения данных требует сначала создания запроса на выполнение операции, затем отслеживания статуса данной задачи и, только после ее завершения, получения искомого результата.

Интеграции поддерживают как процессную, так и микросервисную возможность запуска. Первая сохранена для большей скорости и совместимости со встроенными механизмами аутентификации, в частности с Kerberos. Контейнеры же позволяют на лету использовать промежуточные сервисы обработки данных.

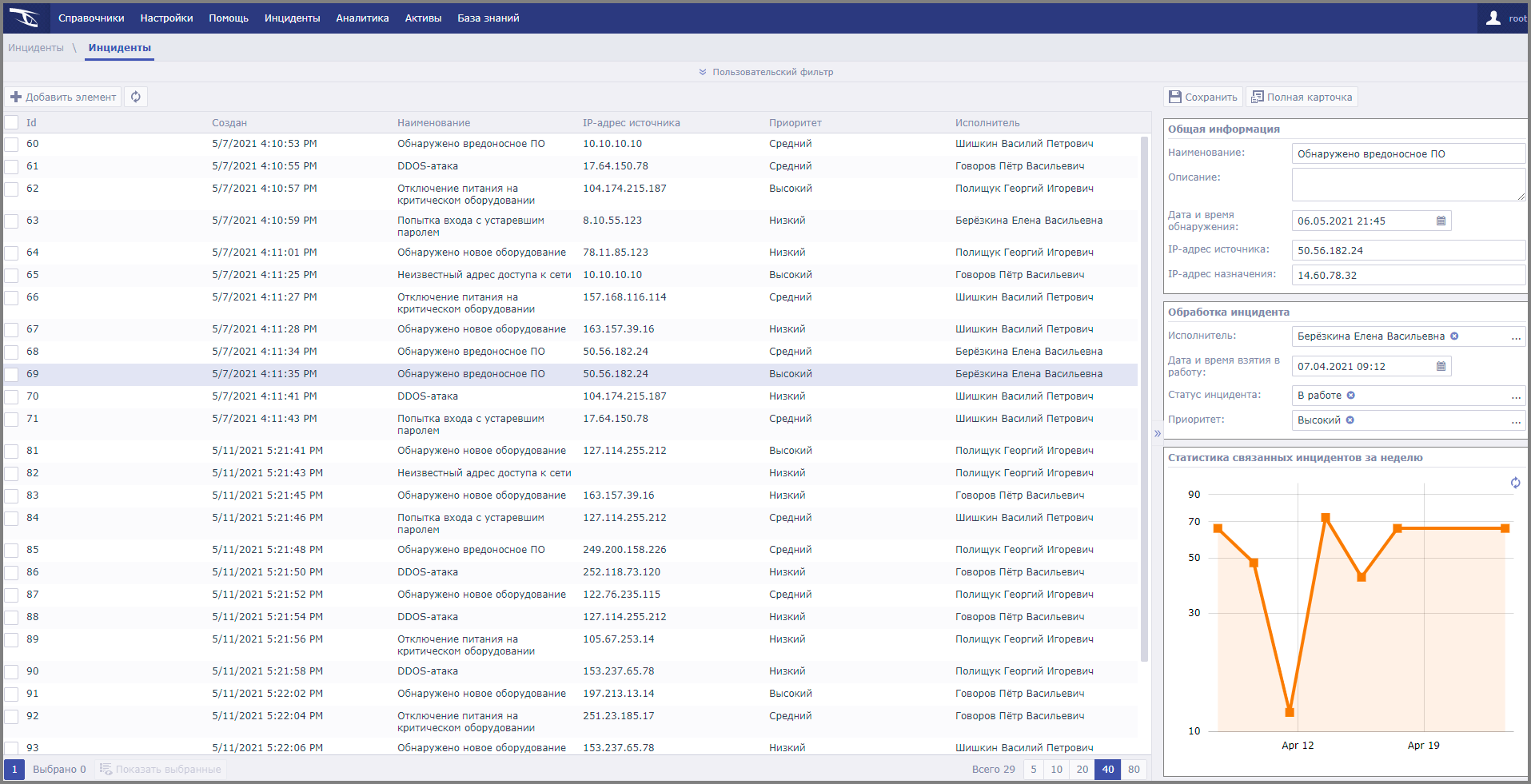

Инциденты

Возможность вызова ручных операций теперь доступна не только из полной карточки инцидента, но и из краткой, и даже из табличного представления. Принять инцидент в работу, изолировать скомпрометированный объект или отметить как ложноположительное срабатывание - теперь все это доступно буквально в один клик.

Аналитику в новой версии стала доступна автоматическая сводка по решению аналогичных инцидентов, на основании Базы знаний и решений.

Назначение инцидентов на доступного сотрудника теперь может выполняться, исходя из его текущей загруженности и требуемых навыков.

В карточках интегрированы различные виды таймеров, позволяющие как проводить расчет эффективности обработки, так и автоматически запускать эскалацию при просрочке согласованного уровня обслуживания.

В новой версии платформы появилась возможность встраивать непосредственно в карточки инцидентов для более углубленного анализа различные графические виджеты, такие как тайм-лайны, графы, древовидные структуры и графики.

Работа с индикаторами компрометации, полученными в модуле Security Vision TIP, теперь расширяет возможности аналитика безопасности по оценке внешнего контекста инцидента. Система автоматически связывает инцидент с имеющимися индикаторами, на лету проводя обогащение данных, что позволяет уменьшить количество ложных срабатываний и, там, где это возможно, получить MITRE ATT&CK техники и тактики нарушителей, давая понимание того, на каком этапе проникновения была детектирована вредоносная активность.

Возможность провести аналитику связанных инцидентов, индикаторов компрометации, отчетов исследователей и данных из платформ обогащения прямо из карточки инцидента в новой версии реализуется благодаря модулю Расследования.

Инвентаризация активов

Инструментарий инвентаризации активов обзавёлся поддержкой средств виртуализации, таких как VMware и Hyper-V. Встроенный безагентский механизм сканирования сетей теперь по совокупности признаков может детектировать типы активов даже при отсутствии учетной записи для доступа к устройству. Инвентаризация распределенных подразделений и дочерних компаний доступна с помощью механизма Конфигураций и Менеджеров коннекторов.

В системе появился полноценный инструментарий по постановке и снятию активов с учета в рамках их жизненного цикла. Доступны как автоматические операции, запускаемые при обнаружении актива или при его долгом отсутствии в сети, так и ручные при вводе необходимой для классификации бизнес-информации. Благодаря функции автозаполнения сотрудникам, ответственным за учет активов, теперь гораздо проще проводить классификацию как на основании требования регулятора, так и опираясь на внутренние корпоративные требования, пользуясь заранее предустановленными шаблонами.

Все изменения состояний активов, а также источники получения данных доступны во вкладке История.

Уязвимости

Модуль Уязвимости платформы Security Vision позволяет консолидировать информацию с имеющихся сканеров уязвимостей, платформ управления обновлениями и других продуктов сбора и анализа данных, в частности со SkyBox. В новой версии платформы мы сосредоточились на получении информации о внешнем контексте уязвимостей для ее приоритизации. Пользователю доступны аналитические сводки с ресурсов Vulners.com, AttackerKB, VulDB и других коммерческих и свободно распространяемых источников. Карточка уязвимости теперь может быть снабжена информацией о наличии в сети интернет PoC эксплоитов, а также ссылкой на него, ориентировочной стоимостью разработки эксплоита на черном рынке и его текущей востребованностью среди злоумышленников. Пользователь может самостоятельно выбирать политику оценки уязвимостей, используя любые доступные параметры, внося изменения в существующие коэффициенты, либо пользоваться шаблонной оценкой.

Политика устранения уязвимостей теперь позволяет задавать Соглашения (SLA) c ИТ департаментом, в рамках которых уязвимости должны быть устранены. При нарушении данных договоренностей автоматически создаются заявки на эскалацию. В новой версии платформы предусмотрен процесс экстренного устранения при выявлении уязвимости, оценка критичности в существующей инфраструктуре которых требует немедленных действий и дополнительного контроля.

Аналитика киберугроз (TI)

Помимо уже имеющейся двусторонней интеграции с ФинЦЕРТ через почтовое или online взаимодействия, в системе появилась возможность подключения коммерческих платформ Threat Intelligence, таких как Kaspersky, Group-IB, а также IBM X-Force Exchange. Полученные данные нормализуются, дедуплицируются и обогащаются при загрузке. Доступен функционал как исторического поиска в SIEM системах, так и поиск в реальном времени с использованием брокеров обработки больших данных.

Большие данные и модуль машинного обучения (ML)

Работа с большими данными из программных брокеров сообщений позволяет системе получить доступ к значительно большему объему информации, нежели в SIEM. Поиск в реальном времени индикаторов компрометации, а также выявление аномалий в сообщениях с сетевых и конечных устройств доступны теперь внутри модулей TIP и ML. Имеющиеся в системе алгоритмы глубокого обучения способны выявлять аномалии, анализируя миллионы событий в день, не требуя при этом значительных производственных мощностей и утилизации лицензии SIEM системы на массивный объем сообщений.

Аналитика и представления данных

Платформа управления процессами информационной безопасности со временем начинает аккумулировать в себе такое количество информации о различных аспектах процессов и систем организации, что приобретает роль мастер-системы для различных статистических и аналитических отчетов. Шаблонного набора отчетов в этом случае быстро становится недостаточно. Виджеты, дашборды и отчеты любой сложности в новой версии портала можно создавать с использованием No-Code и Low-Code конструкторов. Пользователи могут самостоятельно настраивать drill-down до связанных виджетов или табличных представлений данных, загружать шаблоны отчетов, настраивать их регулярное формирование, отправку по e-mail или прикрепление в качестве доказательства соответствующего технического контроля.

Архитектура

Новая версия стала полностью кроссплатформенной. Оставляя поддержку установки компонентов на MS Windows, чтобы не потерять безопасного и быстрого функционала взаимодействия с системами под управлением ОС Microsoft, мы не могли оставить без внимания пожелания наших клиентов, для которых импортозамещение становится актуальной задачей. Как сама платформа, так и база данных, и коннекторы теперь доступны для установки на Astra Linux и Альт. Поддержка баз данных для хранения информации теперь пополнилась PostgreSQL. Однако текущим пользователям не стоит переживать: платформа поддерживает обратную совместимость всех вызовов к текущей СУБД MS SQL.

Мультиарендность (Multitanancy)

Наша платформа все чаще становится инструментом управления информационной безопасностью в группах компаний и MSSP провайдерах. В новой версии доступна возможность физического разделения данных, обмена индикаторами и инцидентами между связанными компаниями, а также возможность совместного использования коннекторов реагирования.

Основным инструментом, позволяющим использовать коннекторы данных и инструменты реагирования в крупных территориально распределенных организациях, стал функционал Конфигураций Коннекторов. Данные о коннекторе, с которого будет производиться выполнение команд, используемые учетные записи или Vault сервера – вся эта информация автоматически добавляется при вызове внешней команды в зависимости от контекста инцидента и его принадлежности к инфраструктуре той или иной организации.

Это далеко не полный список новых функций. Полный арсенал, доступный в каждом из модулей, мы представим в будущих статьях. Так что следите за обновлениями в нашем блоге - будет интересно!